本文由 发布,转载请注明出处,如有问题请联系我们! 发布时间: 2021-08-01单点登录框架有哪些-单点登录失败解决措施

加载中环境剖析

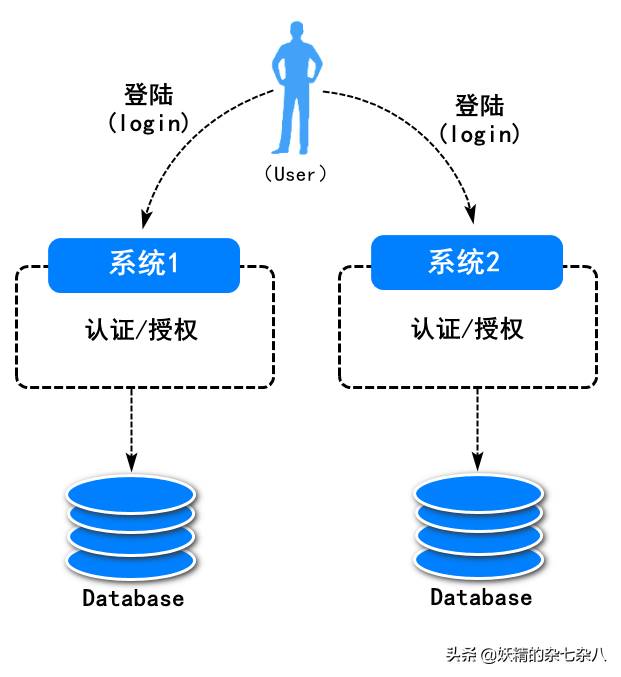

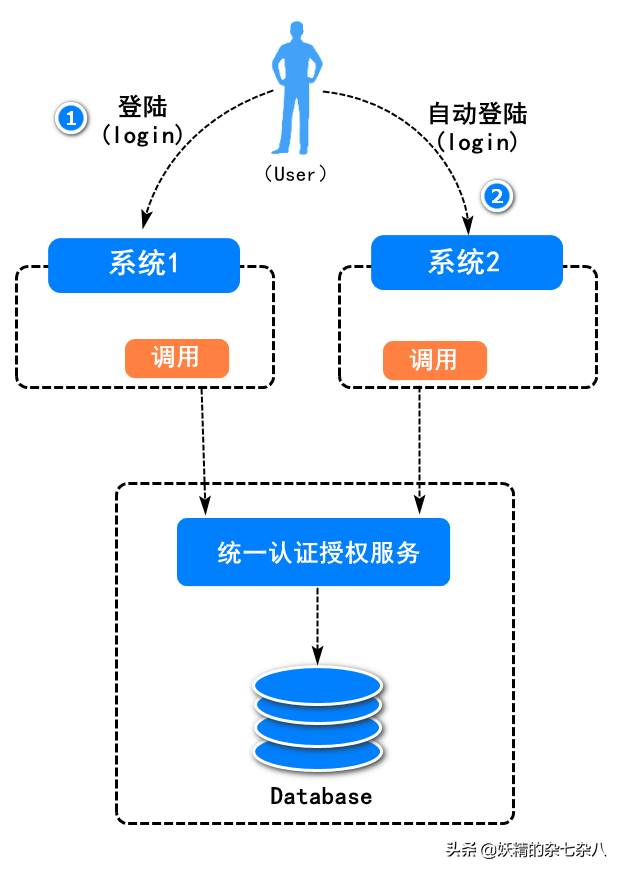

在传统式的登录系统中,每一个网站都完成了自身独特的登陆控制模块。每一个网站的登陆情况互相不鉴别,每一个网站都必须逐一手动式登陆。比如:

那样的系统软件也叫多一点登录系统。运用起來相对性较为不便(每一次浏览資源和服务项目都必须再次登陆身份认证和受权)。与此同时,系统软件编码的重复率相对性较高。单点登陆系统软件问世了。

那样的系统软件也叫多一点登录系统。运用起來相对性较为不便(每一次浏览資源和服务项目都必须再次登陆身份认证和受权)。与此同时,系统软件编码的重复率相对性较高。单点登陆系统软件问世了。单点登陆系统软件

单点登陆,英语是Single Sign On(简称为SSO)。换句话说,好几个网站共享资源一个身份认证和受权网络服务器,客户还可以在任意一个网站登陆并浏览全部别的网站,而不用登陆。并且,每一个网站都能够进行登陆情况立即互动。比如:

快速开始训练。

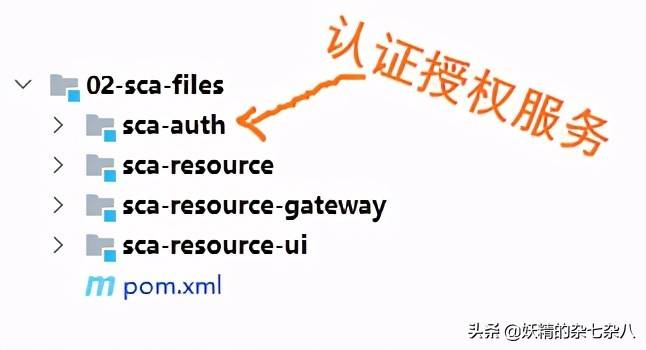

快速开始训练。工程项目构造如下所示。

根据資源服务项目工程项目提升单点登陆验证受权服务项目,工程项目构造界定如下所示:

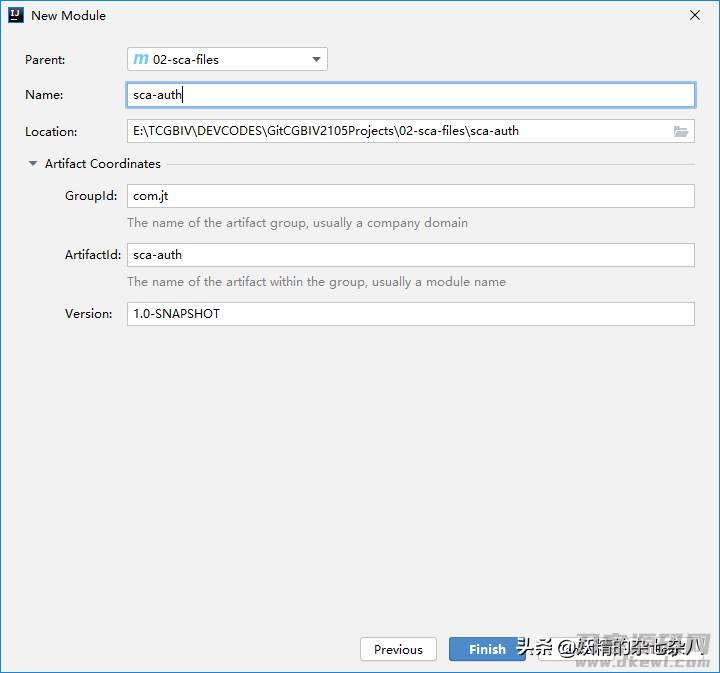

建立验证和受权新项目。

建立验证和受权新项目。 加上新项目依靠项。 org.springframework.boot spring-boot-starter-web org.springframework.cloud spring-cloud-starter-oauth2 com.alibaba.cloud spring-cloud-starter-alibaba-nacos-discovery com.alibaba.cloud spring-cloud-starter-alibaba-nacos-config

加上新项目依靠项。 org.springframework.boot spring-boot-starter-web org.springframework.cloud spring-cloud-starter-oauth2 com.alibaba.cloud spring-cloud-starter-alibaba-nacos-discovery com.alibaba.cloud spring-cloud-starter-alibaba-nacos-config 搭建新项目环境变量。

在sca-auth新项目中建立bootstrap.yml文件,比如:

server: port: 8071spring: application: name: sca-auth cloud: nacos: discovery: server-addr: localhost:8848 config: server-addr: localhost:8848加上新项目运行类。

package com.jt;import org.springframework.boot.SpringApplication;import org.springframework.boot.autoconfigure.SpringBootApplication;@SpringBootApplicationpublic class ResourceAuthApplication { public static void main(String[] args) { SpringApplication.run(ResourceAuthApplication.class, args); }}进到新项目。

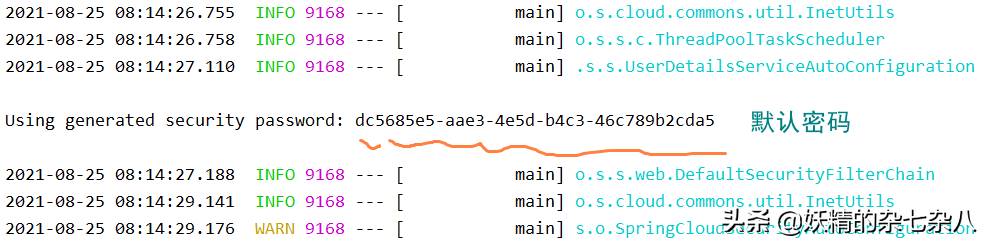

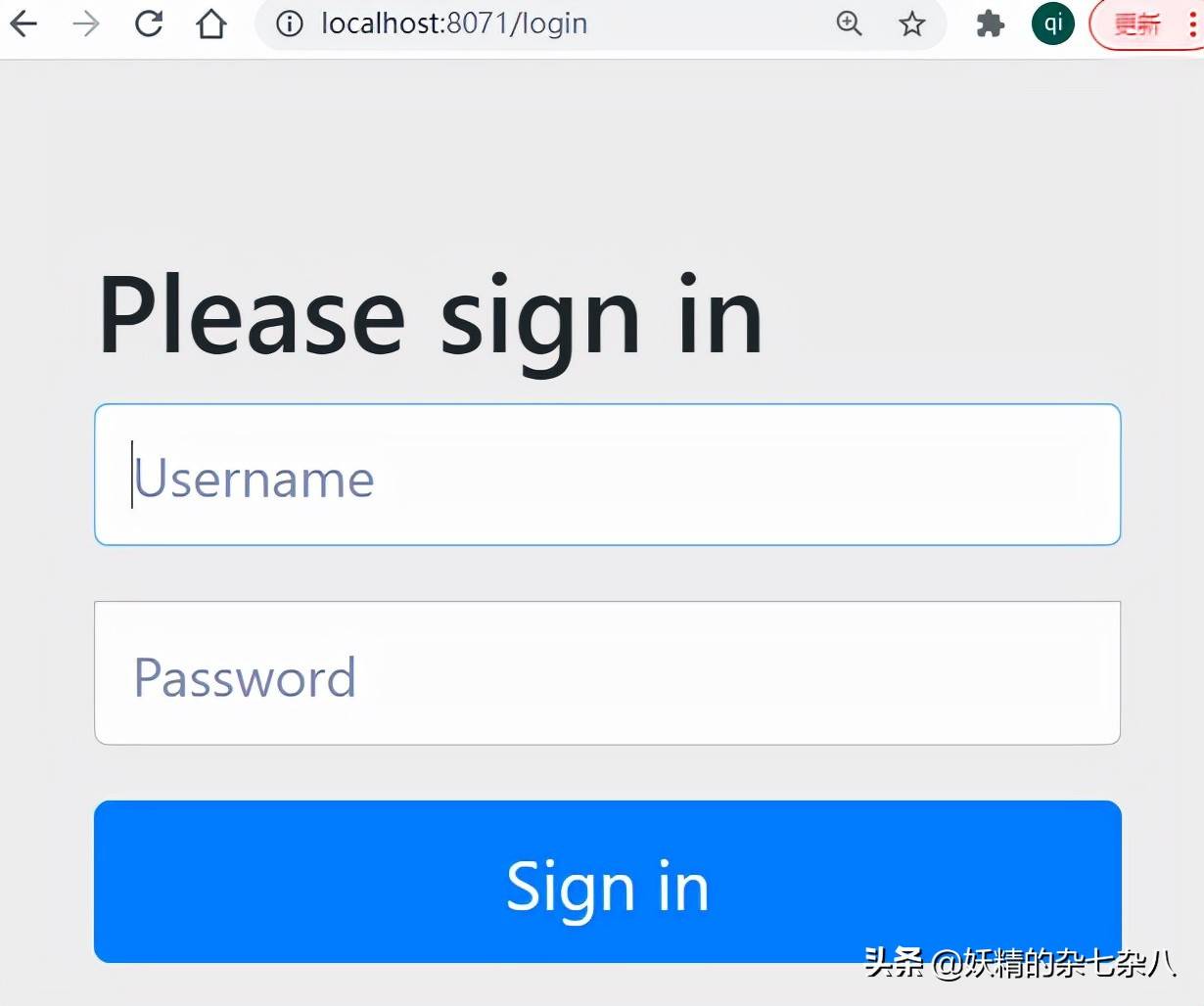

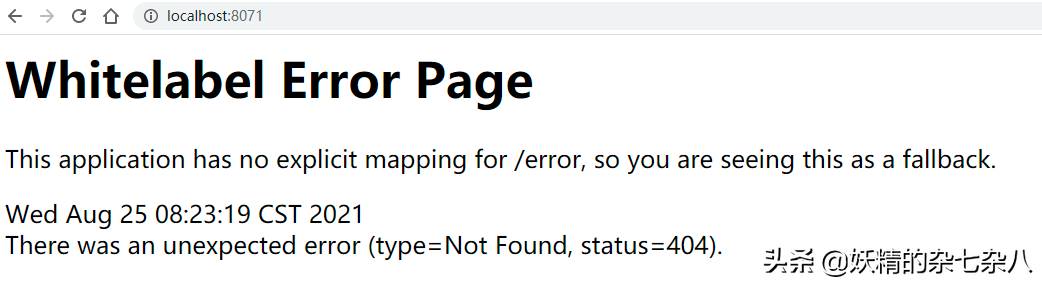

新项目运作时,系统软件会默认设置转化成一个账户密码,如:

在其中,默认设置客户名叫user,登陆密码为开机启动时,在控制面板展现的登陆密码。实行登录检测,登录取得成功进到如下所示页面(由于沒有界定登陆页面,因此会发生404):在其中,默认设置客户名叫user,登陆密码为开机启动时控制面板展现的登陆密码。实行登陆检测,并取得成功进到下面页面(将发生404,由于沒有界定登陆页面):

自定登陆逻辑性。

自定登陆逻辑性。业务流程叙述

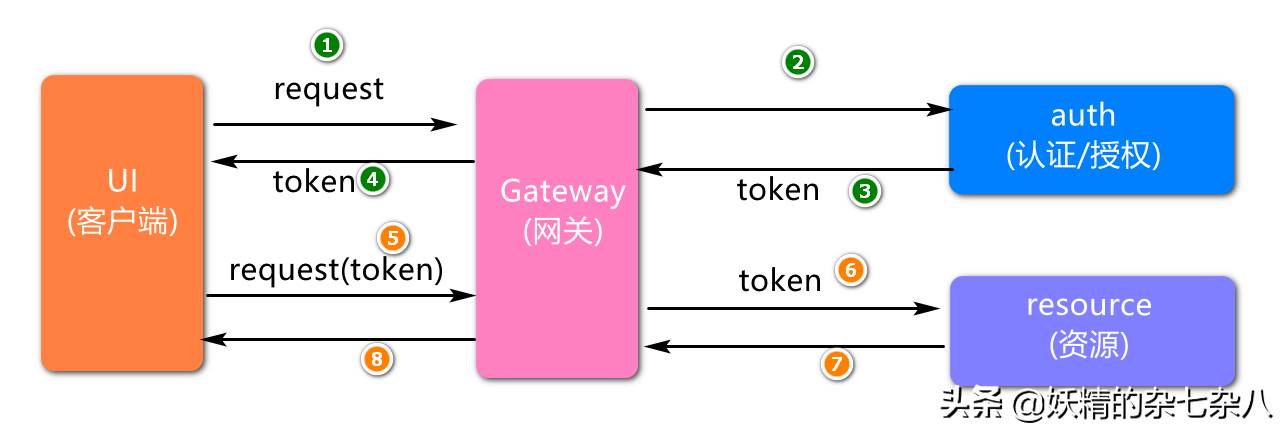

大家的单点登陆系统软件将依据下列构造进行制定和执行,比如:

在我们登陆时,大家会在UI新项目中界定登陆页面(login.html),随后在网页页面中键入大家的账号登录和账户密码,将要求递交给网关ip,随后网关ip将要求发送给auth新项目,假如登录成功或不成功,便会回到json数据信息。在这章中,大家将依据这一业务流程逐渐执行。

在我们登陆时,大家会在UI新项目中界定登陆页面(login.html),随后在网页页面中键入大家的账号登录和账户密码,将要求递交给网关ip,随后网关ip将要求发送给auth新项目,假如登录成功或不成功,便会回到json数据信息。在这章中,大家将依据这一业务流程逐渐执行。界定安全性配备类。

改动SecurityConfig配备类并加上取得成功或不成功登陆的解决逻辑性,比如:

package com.jt.auth.config;import com.fasterxml.jackson.databind.ObjectMapper;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.security.config.annotation.web.builders.HttpSecurity;import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;import org.springframework.security.web.authentication.AuthenticationFailureHandler;import org.springframework.security.web.authentication.AuthenticationSuccessHandler;import javax.servlet.http.HttpServletResponse;import java.io.IOException;import java.io.PrintWriter;import java.util.HashMap;import java.util.Map;@Configurationpublic class SecurityConfig extends WebSecurityConfigurerAdapter { /**复位密码加密目标*/ @Bean public BCryptPasswordEncoder passwordEncoder(){ return new BCryptPasswordEncoder(); } /**在这个方式中界定登陆标准 * 1)对全部要求海关放行(当今工程项目只做验证) * 2)登录成功信息内容的回到 * 3)登录失败信息内容的回到 * */ @Override protected void configure(HttpSecurity http) throws Exception { //关掉跨域请求专用工具 http.csrf().disable(); //海关放行全部要求 http.authorizeRequests().anyRequest().permitAll(); //登陆成功失败的解决 http.formLogin() .successHandler(successHandler()) .failureHandler(failureHandler()); } @Bean public AuthenticationSuccessHandler successHandler(){// return new AuthenticationSuccessHandler() {// @Override// public void onAuthenticationSuccess(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Authentication authentication) throws IOException, ServletException {//// }// } return (request,response,authentication) ->{ //1.搭建map目标,封裝回应数据信息 Map map=new HashMap(); map.put("state",200); map.put("message","login ok"); //2.将map目标写到手机客户端 writeJsonToClient(response,map); }; } @Bean public AuthenticationFailureHandler failureHandler(){ return (request,response, e)-> { //1.搭建map目标,封裝回应数据信息 Map map=new HashMap(); map.put("state",500); map.put("message","login failure"); //2.将map目标写到手机客户端 writeJsonToClient(response,map); }; } private void writeJsonToClient(HttpServletResponse response, Object object) throws IOException { //1.将目标变换为json //将目标变换为json有3种计划方案: //1)Google的Gson-->toJson (必须自身找依靠) //2)阿里巴巴的fastjson-->JSON (spring-cloud-starter-alibaba-sentinel) //3)Springboot web内置的jackson-->writeValueAsString (spring-boot-starter-web) //大家这儿依靠springboot工程项目中内置的jackson //jackson中有一个目标种类为ObjectMapper,它內部给予了将目标变换为json的方式 //比如: String jsonStr=new ObjectMapper().writeValueAsString(object); //3.将json字符串数组写到手机客户端 PrintWriter writer = response.getWriter(); writer.println(jsonStr); writer.flush(); }}界定客户信息资源管理目标。

在spring security应用软件中,最底层在UserDetailService目标的幫助下获得数据库查询信息内容,并将其封裝,最终回到给身份认证管理工具进行身份认证实际操作,比如:

package com.jt.auth.service;import org.springframework.beans.factory.annotation.Autowired;import org.springframework.security.core.GrantedAuthority;import org.springframework.security.core.authority.AuthorityUtils;import org.springframework.security.core.userdetails.User;import org.springframework.security.core.userdetails.UserDetails;import org.springframework.security.core.userdetails.UserDetailsService;import org.springframework.security.core.userdetails.UsernameNotFoundException;import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;import org.springframework.stereotype.Service;import java.util.List;/** * 登陆时客户信息的得到和封裝会在这里目标开展完成, * 在界面上点一下登陆界面时,会启用这一目标的loadUserByUsername方式, * 网页页面上键入的登录名会发送给这一办法的主要参数 */@Servicepublic class UserDetailsServiceImpl implements UserDetailsService { @Autowired private BCryptPasswordEncoder passwordEncoder; //UserDetails客户封裝客户信息(验证和管理权限信息内容) @Override public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException { //1.根据登录名查看客户信息(登录名,客户情况,登陆密码,....) //Userinfo userinfo=userMapper.selectUserByUsername(username); String encodedPassword=passwordEncoder.encode("123456"); //2.查看用户权限信息内容(后边会浏览数据库查询) //这儿先给好多个假数据信息 List authorities = AuthorityUtils.createAuthorityList(//这儿的管理权限信息内容先那么写,后边讲 "sys:res:create", "sys:res:retrieve"); //3.对客户信息开展封裝 return new User(username,encodedPassword,authorities); }}网关ip中的登陆路由器配备。

在网关ip环境变量中加上登陆路由器配备,比如:

- id: router02 uri: lb://sca-auth #lb表明负载均衡,最底层默认设置应用ribbon完成 predicates: #界定要求标准(要求必须依照此标准设计方案) - Path=/auth/login/** #要求途径设计方案 filters: - StripPrefix=1 #分享之前除掉path中第一层途径根据邮差的浏览检测。

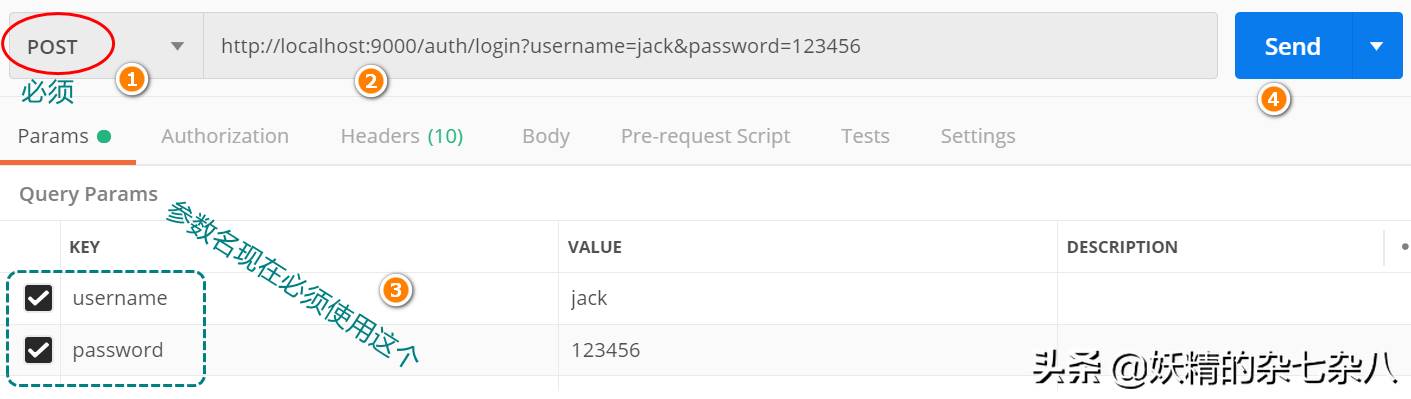

运行sca-gateway和sca-auth服务项目,随后根据postman浏览网关ip,开展登陆检测,比如:

自定登陆页面。

自定登陆页面。登陆页面是在sca-resource-ui新项目的静态数据文件目录中界定的,比如:

login请登陆

Username Password Submit var vm=new Vue({ el:"#app",//界定监控设备,vue最底层会为此监控设备在运行内存中搭建dom树 data:{ //此目标中界定网页页面上应实际操作的数据信息 username:", password:" }, methods: {//此部位界定全部业务流程事故处理涵数 doLogin() { //1.界定url let url = "http://localhost:9000/auth/login" //2.界定主要参数 let params = new URLSearchParams() params.append('username',this.username); params.append('password',this.password); //3.推送异步请求 axios.post(url, params).then((response) => { debugger let result=response.data; console.log(result); if (result.state == 200) { alert("login ok"); } else { alert(result.message); } }) } } });运行sca-resource-ui服务项目后,进到登陆页面,键入登录名jack和登陆密码123456开展登陆检测。

授予登录成功动态口令。

搭建动态口令配备目标。

这一次,大家应用JWT(Json Web Token-一种Json文件格式)来机构和数据加密客户有关的信息内容,并将其作为从服务器到手机客户端的回应动态口令。手机客户端接到这一JWT动态口令后,储存在手机客户端(比如localStorage),随后带上动态口令浏览資源网络服务器,网络服务器获得并剖析动态口令的实效性,依据剖析效果决策是不是支持客户浏览資源。

package com.jt.auth.config;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.security.oauth2.provider.token.TokenStore;import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;@Configurationpublic class TokenConfig { //界定签字key,在实行动态口令签字必须这一key,能够自身特定. private String SIGNING_KEY = "auth"; //界定动态口令转化成对策. @Bean public TokenStore tokenStore() { return new JwtTokenStore(jwtAccessTokenConverter()); } //界定Jwt转化器,承担转化成jwt动态口令,分析动态口令內容 @Bean public JwtAccessTokenConverter jwtAccessTokenConverter(){ JwtAccessTokenConverter converter=new JwtAccessTokenConverter(); //设定数据加密/破译动态口令 converter.setSigningKey(SIGNING_KEY); return converter; }}界定身份认证受权关键配备。

流程1:在SecurityConfig中加上下列方式(建立一个身份认证管理工具目标,稍候受权网络服务器将应用该目标):

@Bean public AuthenticationManager authenticationManagerBean() throws Exception { return super.authenticationManagerBean(); }第二步:各一部分提前准备拼装最终的关键一部分,也就是受权网络服务器的关键配备。

package com.jt.auth.config;import lombok.AllArgsConstructor;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.http.HttpMethod;import org.springframework.security.authentication.AuthenticationManager;import org.springframework.security.core.userdetails.UserDetailsService;import org.springframework.security.crypto.password.PasswordEncoder;import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;import org.springframework.security.oauth2.provider.token.AuthorizationServerTokenServices;import org.springframework.security.oauth2.provider.token.DefaultTokenServices;import org.springframework.security.oauth2.provider.token.TokenEnhancerChain;import org.springframework.security.oauth2.provider.token.TokenStore;import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;import java.util.Arrays;/** * 进行全部配备的拼装,在这个配备类中进行验证受权,JWT动态口令审签等配备实际操作 * 1)SpringSecurity (安全验证和受权) * 2)TokenConfig * 3)Oauth2(临时不用说) */@AllArgsConstructor@Configuration@EnableAuthorizationServer //打开验证和受权服务项目public class Oauth2Config extends AuthorizationServerConfigurerAdapter { //此目标负责进行验证管理方法 private AuthenticationManager authenticationManager; //TokenStore承担进行动态口令建立,信息内容载入 private TokenStore tokenStore; //JWT动态口令转化器(根据客户信息搭建动态口令,分析动态口令) private JwtAccessTokenConverter jwtAccessTokenConverter; //密码加密配对器目标 private PasswordEncoder passwordEncoder; //承担获得客户信息信息内容 private UserDetailsService userDetailsService; //设定验证节点的配备(/oauth/token),手机客户端根据这一途径获得JWT动态口令 @Override public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception { endpoints //配备验证管理工具 .authenticationManager(authenticationManager) //认证客户的方式得到客户详细信息 .userDetailsService(userDetailsService) //规定递交验证应用post要求方法,提升安全系数 .allowedTokenEndpointRequestMethods(HttpMethod.POST,HttpMethod.GET) //要配备动态口令的转化成,因为动态口令转化成较为复杂,下边有方式完成 .tokenServices(tokenService());//这一不配备,默认设置动态口令为UUID.randomUUID().toString() } //界定动态口令转化成对策 @Bean public AuthorizationServerTokenServices tokenService(){ //这一办法的目的便是得到一个动态口令制作器 DefaultTokenServices services=new DefaultTokenServices(); //适用动态口令更新对策(动态口令有到期時间) services.setSupportRefreshToken(true); //设定动态口令转化成对策(tokenStore在TokenConfig配备了,此次大家运用JWT-界定了一种动态口令文件格式) services.setTokenStore(tokenStore); //设定动态口令提高(容许设定动态口令转化成对策,默认设置是是非非jwt方法,如今设定为jwt方法,并在动态口令Payload一部分容许加上拓展数据信息,比如用户权限信息内容) TokenEnhancerChain chain=new TokenEnhancerChain(); chain.setTokenEnhancers(Arrays.asList(jwtAccessTokenConverter)); services.setTokenEnhancer(chain); //设定动态口令有效期限 services.setAccessTokenValiditySeconds(3600);//1钟头 //更新动态口令应用领域:一般在账号登录系统软件后,动态口令快到期时,系统软件全自动协助客户更新动态口令,提升客户的体验感 services.setRefreshTokenValiditySeconds(3600*72);//3天 return services; } //设定手机客户端详细信息类似客户详细信息 @Override public void configure(ClientDetailsServiceConfigurer clients) throws Exception { clients.inMemory() //手机客户端id (手机客户端浏览时必须这一id) .withClient("gateway-client") //手机客户端密匙(手机客户端浏览时必须带上这一密匙) .secret(passwordEncoder.encode("123456")) //设定管理权限 .scopes("all")//all仅仅个名称罢了和写abc实际效果同样 //容许手机客户端开展的实际操作 这儿的验证方法表明登陆密码方法,里边的字符串数组干万不可以填错 .authorizedGrantTypes("password","refresh_token"); } // 验证取得成功后的安全性管束配备,对特定資源的浏览海关放行,大家登陆时必须浏览/oauth/token,必须对如此的url开展海关放行 @Override public void configure(AuthorizationServerSecurityConfigurer security) throws Exception { //验证根据后,容许手机客户端开展什么实际操作 security //公布oauth/token_key节点 .tokenKeyAccess("permitAll()") //公布oauth/check_token节点 .checkTokenAccess("permitAll()") //容许递交要求开展验证(申请办理动态口令) .allowFormAuthenticationForClients(); }}用以配备网关ip身份认证的URL。

- id: router02 uri: lb://sca-auth predicates: #- Path=/auth/login/** #没拿到动态口令以前,之前是那样配备 - Path=/auth/oauth/** #分布式架构下,必须动态口令,如今要那样配备 filters: - StripPrefix=1快递员连接检测

第一步:运行服务项目先后运行sca-auth服务项目和sca-resource-gateway服务项目。

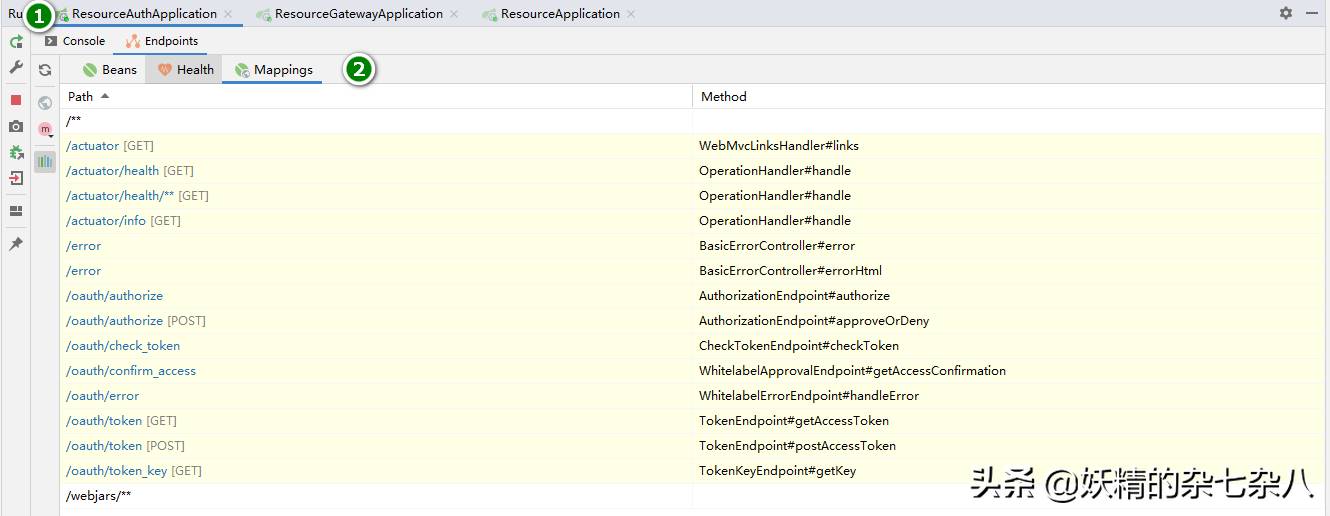

流程2:检验sca-auth服务项目控制面板的节点信息内容,比如:

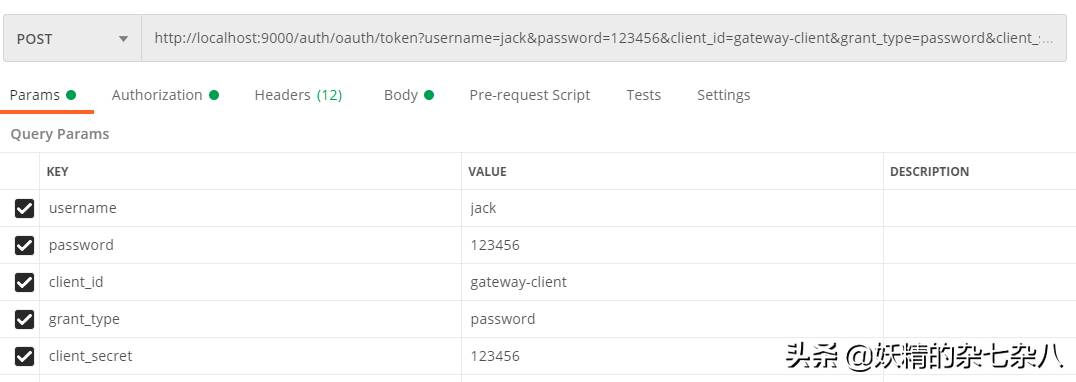

第三步:开启快递员开展登陆浏览检测。

第三步:开启快递员开展登陆浏览检测。 取得成功登陆将在操纵台子上表明动态口令信息内容。比如:{“access _ token”:“eyjhbggcioijizi 1 nisinr 5 cc ci 6 ikpxvcj 9。eyjlehaioje2mjk5otg 0 njasinsvzzxjfbftzsi 6 I mph y2 silcjhdxrob 3 jpdgllcyi 6 wyjzexm 6 cmvzomnyzwf 0 zsis。in5 czpyzxm 6 CMV 0 cmlldmuixswianrpijoiywq3zdk1 odytmjuwy s00m 2 M4 lwi0 odytnjiyyjjmy 2 uzmdniiiwiyxpzw 50 x2l kijoiz 2 f 0 zxdhes1 jbgllbnqilcyzy 29 wzsi 6 wyjhbgwixx 0。-Zc MX wh0 pz 3 gtkdktpr 4 fknfb 1v 23w-e 501y 7 tzmlg 4," " token _ type ":" holder "," refresh _ token ":" eyjhbggcioijiuzi 1 nisinr 5 CCI 6 ikpxvcj 9 . eyjc2vyx25 hbwuiijywuywnriwicznvcguiolsiwxsil0 simf 0 asi6 imfkn 2 q5 ntg2lti 1 mgetndnjic1 ndg2ltyymi yyyzmnlmzazyiisisvv

取得成功登陆将在操纵台子上表明动态口令信息内容。比如:{“access _ token”:“eyjhbggcioijizi 1 nisinr 5 cc ci 6 ikpxvcj 9。eyjlehaioje2mjk5otg 0 njasinsvzzxjfbftzsi 6 I mph y2 silcjhdxrob 3 jpdgllcyi 6 wyjzexm 6 cmvzomnyzwf 0 zsis。in5 czpyzxm 6 CMV 0 cmlldmuixswianrpijoiywq3zdk1 odytmjuwy s00m 2 M4 lwi0 odytnjiyyjjmy 2 uzmdniiiwiyxpzw 50 x2l kijoiz 2 f 0 zxdhes1 jbgllbnqilcyzy 29 wzsi 6 wyjhbgwixx 0。-Zc MX wh0 pz 3 gtkdktpr 4 fknfb 1v 23w-e 501y 7 tzmlg 4," " token _ type ":" holder "," refresh _ token ":" eyjhbggcioijiuzi 1 nisinr 5 CCI 6 ikpxvcj 9 . eyjc2vyx25 hbwuiijywuywnriwicznvcguiolsiwxsil0 simf 0 asi6 imfkn 2 q5 ntg2lti 1 mgetndnjic1 ndg2ltyymi yyyzmnlmzazyiisisvv取得成功登陆后,将动态口令储存在localStorage中,并改动登陆页面的doLogin方式,比如。

doLogin() { //1.界定url let url = "http://localhost:9000/auth/oauth/token" //2.界定主要参数 let params = new URLSearchParams() params.append('username',this.username); params.append('password',this.password); params.append("client_id","gateway-client"); params.append("client_secret","123456"); params.append("grant_type","password"); //3.推送异步请求 axios.post(url, params).then((response) => { alert("login ok"); let result=response.data; localStorage.setItem("accessToken",result.access_token); location.href="/fileupload.html"; }).catch((error)=>{ console.log(error); }) }服务器的配置

加上依靠项

开启資源服务项目的pom.xml文件,加上oauth2依靠项。

org.springframework.cloud spring-cloud-starter-oauth2动态口令CPU配备

package com.jt.auth.config;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.security.oauth2.provider.token.TokenStore;import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;/** * 建立JWT动态口令配备类,根据这一类完成动态口令目标的建立和分析. * JWT动态口令的组成有三一部分组成: * 1)HEADER (头顶部信息内容:动态口令种类,签字优化算法) * 2)PAYLOAD (数据信息-客户信息,管理权限信息内容,动态口令无效時间,...) * 3)SIGNATURE (签字信息内容-对header和payload一部分开展数据加密签字) */@Configurationpublic class TokenConfig { //界定动态口令审签动态口令(暗语),这一动态口令自身界定就可以 //在对header和PAYLOAD一部分开展签字时,必须的一个动态口令 private String SIGNING_KEY= "auth"; //复位动态口令转化成对策(默认设置转化成对策 UUID) //这儿大家选用JWT方法转化成动态口令 @Bean public TokenStore tokenStore(){ return new JwtTokenStore(jwtAccessTokenConverter()); } //搭建JWT动态口令转化器目标,根据此目标建立动态口令,分析动态口令 @Bean public JwtAccessTokenConverter jwtAccessTokenConverter(){ JwtAccessTokenConverter converter=new JwtAccessTokenConverter(); converter.setSigningKey(SIGNING_KEY); return converter; }}服务项目动态口令分析配备。

package com.jt.resource.config;import com.fasterxml.jackson.databind.ObjectMapper;import org.springframework.beans.factory.annotation.Autowired;import org.springframework.context.annotation.Configuration;import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;import org.springframework.security.config.annotation.web.builders.HttpSecurity;import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;import org.springframework.security.oauth2.config.annotation.web.configuration.ResourceServerConfigurerAdapter;import org.springframework.security.oauth2.config.annotation.web.configurers.ResourceServerSecurityConfigurer;import org.springframework.security.oauth2.provider.token.TokenStore;import org.springframework.security.web.access.AccessDeniedHandler;import javax.servlet.http.HttpServletResponse;import java.io.PrintWriter;import java.util.HashMap;import java.util.Map;@Configuration@EnableResourceServer@EnableGlobalMethodSecurity(prePostEnabled = true)public class ResourceServerConfig extends ResourceServerConfigurerAdapter { @Autowired private TokenStore tokenStore; /** * token服务配备 */ @Override public void configure(ResourceServerSecurityConfigurer resources) throws Exception { resources.tokenStore(tokenStore); } /** * 路由器安全验证配备 */ @Override public void configure(HttpSecurity http) throws Exception { http.csrf().disable(); http.exceptionHandling() .accessDeniedHandler(accessDeniedHandler()); http.authorizeRequests().anyRequest().permitAll(); } //沒有管理权限时实行此CPU方式 public AccessDeniedHandler accessDeniedHandler() { return (request, response, e) -> { Map map = new HashMap(); map.put("state", HttpServletResponse.SC_FORBIDDEN);//SC_FORBIDDEN的值是403 map.put("message", "沒有访问限制,请找管理人员"); //1设定回应数据信息的编号 response.setCharacterEncoding("utf-8"); //2告知电脑浏览器回应数据信息的內容种类及其编号 response.setContentType("application/json;charset=utf-8"); //3获得輸出流目标 PrintWriter out=response.getWriter(); //4 輸出数据信息 String result= new ObjectMapper().writeValueAsString(map); out.println(result); out.flush(); }; }}服务项目动态口令分析配备。

package com.jt.resource.config;import com.fasterxml.jackson.databind.ObjectMapper;import org.springframework.beans.factory.annotation.Autowired;import org.springframework.context.annotation.Configuration;import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;import org.springframework.security.config.annotation.web.builders.HttpSecurity;import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;import org.springframework.security.oauth2.config.annotation.web.configuration.ResourceServerConfigurerAdapter;import org.springframework.security.oauth2.config.annotation.web.configurers.ResourceServerSecurityConfigurer;import org.springframework.security.oauth2.provider.token.TokenStore;import org.springframework.security.web.access.AccessDeniedHandler;import javax.servlet.http.HttpServletResponse;import java.io.PrintWriter;import java.util.HashMap;import java.util.Map;@Configuration@EnableResourceServer@EnableGlobalMethodSecurity(prePostEnabled = true)public class ResourceServerConfig extends ResourceServerConfigurerAdapter { @Autowired private TokenStore tokenStore; /** * token服务配备 */ @Override public void configure(ResourceServerSecurityConfigurer resources) throws Exception { resources.tokenStore(tokenStore); } /** * 路由器安全验证配备 */ @Override public void configure(HttpSecurity http) throws Exception { http.csrf().disable(); http.exceptionHandling() .accessDeniedHandler(accessDeniedHandler()); http.authorizeRequests().anyRequest().permitAll(); } //沒有管理权限时实行此CPU方式 public AccessDeniedHandler accessDeniedHandler() { return (request, response, e) -> { Map map = new HashMap(); map.put("state", HttpServletResponse.SC_FORBIDDEN);//SC_FORBIDDEN的值是403 map.put("message", "沒有访问限制,请找管理人员"); //1设定回应数据信息的编号 response.setCharacterEncoding("utf-8"); //2告知电脑浏览器回应数据信息的內容种类及其编号 response.setContentType("application/json;charset=utf-8"); //3获得輸出流目标 PrintWriter out=response.getWriter(); //4 輸出数据信息 String result= new ObjectMapper().writeValueAsString(map); out.println(result); out.flush(); }; }}資源控制板方式配备

在控制板的提交方式上加上@ preauthorize(" hasauthority(' sys:RES:create ')"的注解,用以告知最底层架构方式该方式必须的管理权限,比如。

@PreAuthorize("hasAuthority('sys:res:create')") @PostMapping("/upload/") public String uploadFile(MultipartFile uploadFile) throws IOException { ... }逐渐服务项目浏览检测。

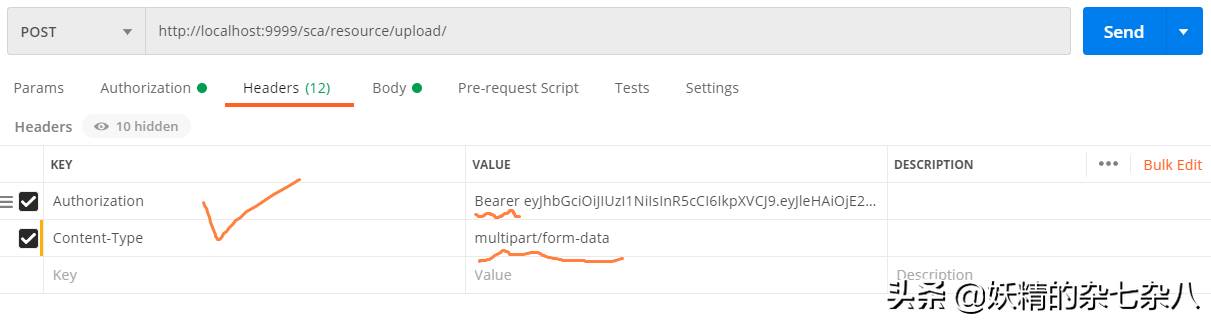

第一步:运行服务项目(sca-auth,sca-resource-gateway,sca-resource)第二步:实行登录获得access_token动态口令第三步:带上动态口令浏览資源(url中的作为前缀”sca”是在資源网络服务器中自身特定的,你的网关ip如何配备的,你就怎么写)比如,设定请求头以带上动态口令并特定要求的內容种类。

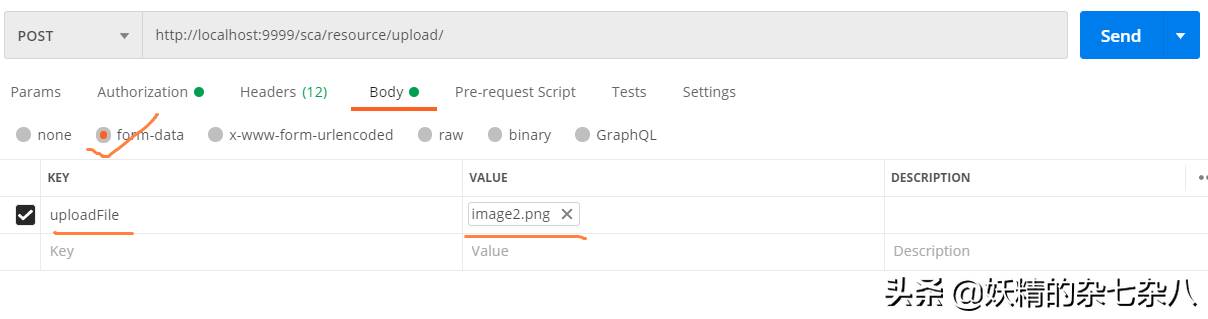

设定要求文章正文和表格数据信息。密匙务必是文件属性。主要参数名字与网络服务器控制板上传文件方式的主要参数名字同样。比如,该值是您挑选的文档。

设定要求文章正文和表格数据信息。密匙务必是文件属性。主要参数名字与网络服务器控制板上传文件方式的主要参数名字同样。比如,该值是您挑选的文档。 取得成功提交将表明您浏览文档需要的途径。假如您沒有管理权限,系统软件会提醒您沒有访问限制。

取得成功提交将表明您浏览文档需要的途径。假如您沒有管理权限,系统软件会提醒您沒有访问限制。上传文件的JS方式设计方案。

function upload(file){ //界定一个表格 let form=new FormData(); //将照片加上到表格中 form.append("uploadFile",file); let url="http://localhost:9000/sca/resource/upload/"; //多线程递交方法1 axios.post(url,form,{headers:{"Authorization":"Bearer " localStorage.getItem("accessToken")}}) .then(function (response){ let result=response.data; if(result.state==403){ alert(result.message); return; } alert("upload ok"); }) }关键技术实践活动表明。

环境剖析

企业资料是最重要的資源。针对这种数据信息,有的能够立即密名浏览,有的只能注册后才可以浏览,有的登录成功后才可以浏览。假如您沒有充分的管理权限,就无法打开它。总而言之,这种标准是维护服务器资源不被损坏的一种方式。基本上每一个系统软件都必须那样的方法来维护数据信息(資源)。大家一般根据软件开发设计制作和完成那样的服务项目。初期沒有统一的规范,每一个系统软件都是有自身单独的制定和完成。殊不知,针对此项服务项目而言,这是一个关联性。在之后的销售市场中,根据实用性开展了实际的完成,比如Spring Security,Apache shiro和JW。

扭簧安全生产技术。

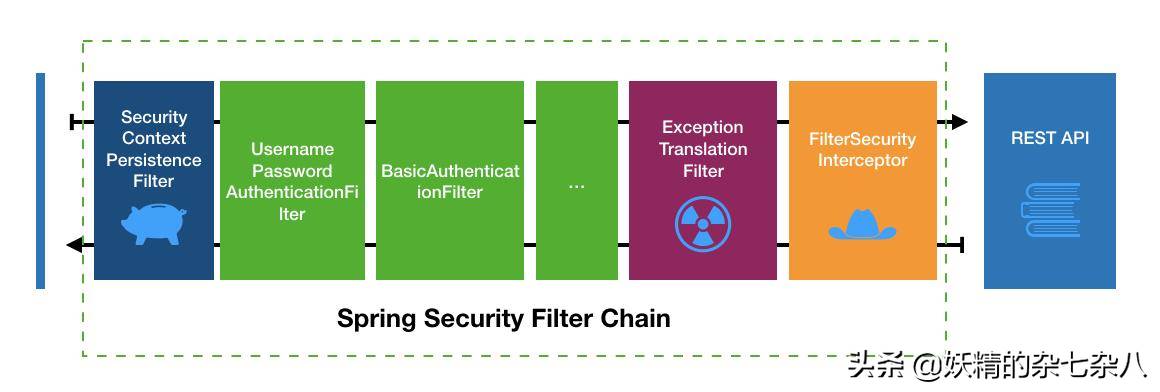

Spring Security是一个公司级的安全性架构,由Spring宣布发布。它将验证,受权,数据加密等作用封裝在系统软件中。回弹力技术性面世后,配备大大简化。如今,销售市场上分布式框架中的安全管理慢慢转为Spring Security。Spring Security在公司中完成身份认证和受权服务项目时,会在最底层搭建很多的过滤装置,如下图所示:

在其中,图上蓝色一部分为验证过滤装置,淡黄色一部分为受权过滤装置。Spring Security应用这种过滤装置,随后启用有关目标来进行身份认证和受权。

在其中,图上蓝色一部分为验证过滤装置,淡黄色一部分为受权过滤装置。Spring Security应用这种过滤装置,随后启用有关目标来进行身份认证和受权。Jwt数据信息标准。

JWT(json WEB Token)是一个规范,根据数据信息自包括的方法设计方案json文件格式的数据信息,完成多方信息内容的安全性传送。它的官网是:https://jwt.io/.官方网的JWT标准界定由三部份构成,分别是Header,Payload和Signature,其文件格式如下所示:

xxxxx.yyyyy.zzzzzHeader是一个JSON目标,它叙述了JWT的数据库,一般如下所示所显示。

{ "alg": "HS256", "typ": "JWT"}以上编码中,alg特性表明签字的优化算法,初始值为HMAC SHA256(简称为hs 256);Typ表明此动态口令的种类,JWT动态口令被写出JWT。最终,应用Base64URL优化算法将JSON目标转化成字符串数组(参照后边的內容)。

重力梯度一部分

重力梯度也是一个JSON目标,用以储存要传送的具体数据信息。JWT标准中要求了七个官方网字段名选择。

iss (issuer):签发人exp (expiration time):到期時间sub (subject):主题风格aud (audience):受众群体nbf (Not Before):起效時间iat (Issued At):审签時间jti (JWT ID):序号除开官方网字段名,你还是能够在这个一部分界定独享字段名,下边是一个事例。{ "sub": "1234567890", "name": "John Doe", "admin": true}一定要注意,默认设置状况下,JWT沒有数据加密,所有人都能够载入,因而不必将保密信息放到此一部分。

这一JSON目标也需要应用Base64URL优化算法转化成字符串数组。

签字一部分

签字是前两部份的签字,其意义是避免数据信息被伪造。

最先,你需要特定一个密秘。这一密匙仅有网络服务器了解,不可以泄漏给客户。随后,应用Header中特定的签字优化算法(默认设置为HMAC SHA256)依据下列公式计算转化成签字。

HMACSHA256( base64UrlEncode(header) "." base64UrlEncode(payload), secret)测算签字后,报头,重力梯度和签字被拼读成字符串数组,每一个一部分由一个“点”()隔开。),能够回到给客户。

Oauth2规格型号。

Oauth2界定了身份认证和授权协议及其标准,在其中界定了四种种类的人物角色:

1)資源使用者(客户)。

2)验证和受权网络服务器

3)資源网络服务器(jt-resource)。

4)手机客户端应用软件

与此同时,该合同中规定了几类身份认证和受权方式:

1)登陆密码方式(根据登录名和登陆密码的身份认证)

2)授权码方式(即大家常说的三方验证:QQ,手机微信,新浪微博,。。。。)

3)…

汇总

重点难点剖析

单点登陆系统软件的设计构架(分布式架构)服务项目的设计方案及区划(資源网络服务器,验证网络服务器,网关ip网络服务器,手机客户端服务项目)验证及資源浏览的步骤(資源浏览时要先验证再浏览)验证和受权时的一些核心技术(Spring Security,Jwt,Oauth2)疑难问题剖析

为何要单点登陆(分布式架构,再浏览不一样服务项目資源时,不必一直要登录,从而改进客户体验)单点登陆解决方法?(销售市场常见二种: spring security jwt oauth2,spring securit redis oauth2)Spring Security 是啥?(spring架构中的一个安全性默认设置,完成了验证和受权实际操作)JWT是啥?(一种动态口令文件格式,一种动态口令标准,根据对JSON数据信息选用一定的编号,数据加密开展动态口令设计方案)OAuth2是啥?(一种验证和受权标准,界定了单点登陆中业务的确定方法,验证的有关种类)…